Foi divulgada em 8 de Março a existência de uma vulnerabilidade no HA que permitia acesso não autenticado às APIs do Supervisor basicamente desde sempre (2017). É possível aos atacantes instalar add-ons e descarregar backups, os quais podem conter senhas ou outras chaves para serviços na cloud e dentro das nossas próprias redes.

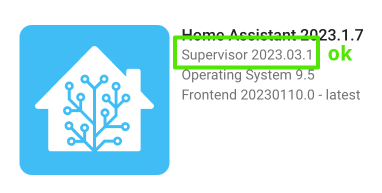

É importante tomar medidas tais como verificar aqui se a actualização 2023.03.1 já foi aplicada automaticamente e possivelmente mudar senhas de acesso que possam ter sido comprometidas. Isto é ainda mais aconselhado no caso de temos o HA acessível na internet pública (por exemplo, através de DuckDNS sem utilização de VPNs e afins).

Mais detalhes em https://www.home-assistant.io/blog/2023/03/08/supervisor-security-disclosure/