Boa tarde,

Uma vez que já tenho equipamentos todos OMADA da tp-link acham que faz sentido comprar um router Omada e esquecer o PFsense virtualizado?

Alguém usa e recomenda?

Cumprimentos

Boa tarde,

Uma vez que já tenho equipamentos todos OMADA da tp-link acham que faz sentido comprar um router Omada e esquecer o PFsense virtualizado?

Alguém usa e recomenda?

Cumprimentos

Tenho esse setup implementado em vários locais. Tanto com pfsense como opnsense. Podes colocar o HA na tua Lan e apenas permitir ligações da VLan IOT ao IP do HA. Cuidado com os APs , os APs tp link mesh não permitem criação de VLANs. Apenas deixam criar uma VLan guest ou IPTv. Para teres a possibilidade de criar VLans necessitas de algo da série PRO. A vantagem da VLan ter acesso a internet tem a ver com as atualizações de firmware . Devido as constantes atualizações do HA é muitas vezes necessário atualizar firmwares, nomeadamente se utilizarem mqtt, tasmota ou esphome.

Eu tenho já um switch e APS da tp-link tudo com Omada. Agora a minha dúvida é se compro um router da tp-link e esqueço o PFsense ou uso na mesma o PFsense.

Entretanto lembrei-me que também tinha isto nas bookmarks.

Tudo bons sítios para tirar ideias, mas tens que ver o que se adequa ao teu caso.

Este último GitHub é realmente interessante.

Eu só estou agora indeciso em relação ao Pfsense por estar numa máquina virtual e não saber o que fazer no caso de ficar sem luz. Posso configurar o proxmox para desligar mas depois como vou conseguir voltar a ligar tudo se o router é o próprio servidor?

Nao são comparáveis. Os routers da TP Link são muito limitados. Se a tua preocupação é segurança acho que devias optar por outro.

Relativamente a Vodafone e router externo, é relevante o seguinte:

A Meo, com bridge mode, já permite a utilização do router alternativo ou pfsense/opnsense

Sim num próximo contrato acho que terei de ir para a MEO por uma questão de facilidade.

Acho que é possível comprar uma ONT branca e conseguir acesso às credenciais da Vodafone mas não é algo assim tão simples.

Agora terei que ir para a solução double NAT.

Estando em DMZ a questão das portas coloca-se?

Cumprimentos

Se fixares um IP na DMZ e o alocares ao interface WAN do pfsense/opnsense, então toda a gestão de portas e firewall não passa pelo router

Sim a ideia é essa. A gestão passa a ser feita pela Pfsense estou correto?

Cumprimentos

Sim, certo. Mas DMZ com double NAT, é mais fácil a saida de tráfego do que a entrada de tráfego. E dependerá que quais subnet de redes irás ter do lado do pfSense. São questões para se testar.

Diria que utilizar CloudFlare tunnel seria uma solução mais simples, já que tens ProxMox instalado no lado da DMZ. Mas implica terem domínio registrado na plataforma deles. DDNS pode ser complicado

Testes, testes, testes, testes

Simplifiquei um pouco:

VLAN interna para equipamentos de confiança

VLAN IOT sem acesso à internet para a maioria, alguns têm mas só para uma determinada range de endereços

VLAN para convidados e familiares que só liga se tiver de facto visitas (via HA)

Tudo assente em cima de uma firewall física, restantes serviços, HA, DVR, etc, virtualizado com Proxmox também.

PiHole e outros serviços num NUC à parte com Debian+Docker, não vi necessidade de ter proxmox neste.

Firewalls em VM’s ainda me fazem espécie, prefiro ter uma appliance dedicada, assim ao menos posso brincar com o proxmox à vontade sem downtime.

Bom dia a todos,

Voltando a questão da rede de casa tenho algumas questões que talvez me consigam ajudar.

Tenho Pfsense virtualizado numa VM no PROXMOX. É possível colocar o próprio proxmox numa rede própria atribuida a uma porta específica do switch para ser sempre acessível mesmo que a máquina VM esteja down?

Cumprimentos

Hugo sou novo neste mundo. Que mini pc me poderia recomendar?

Estava a ver um HP recondicionado com um i5 8500T que me permitia ter até 3 discos (2x NVME e 1x 2.5), isto uma vez que tenho visto muitas pessoas a recomendarem Proxmox (o que daria para depois usar não só para HA).

A minha grande dúvida seria mesmo os consumos…

Daniel, não serei a pessoa mais indicada para indicar o que é preciso para HA. Se fosse OH recomendaria um Rasberry Pi4B, pode-se descarregar o OH para um cartão SD e a partir daí é plug & play, inclusivé a instalação de zigbee2mqtt, mosquitto, etc é “plug & play”. Uma dongle usb zigbee suportada pelo z2m https://www.zigbee2mqtt.io/guide/adapters/#recommended para aceder a dispositivos zigbee (sensores, lâmpadas, botões, etc). Eu recomendaria a ZBDongle-E dado que o OH a suporta nativamente sem teres de entrar no “mundo do MQTT”, pelo menos numa fase inicial.

Ou seja, no teu caso, um kit de 3xZyXel WSM20 em OpenWRT (um para router, dois para AP), numa das portas do router (ou de algum dos AP’s) ligas o RPi4. Escolher os canais do wifi e do zigbee para não interferirem entre si https://support.metageek.com/hc/en-us/articles/203845040-ZigBee-and-Wi-Fi-Coexistence

Não sou nada fã de VM’s, containners e afins, só quem é muito techie é que se sente à vontade com isso.

Um dos principais benefícios de um sistema de domótica é o controlo do aquecimento. Facilmente se poupam 20€ mensais (ou mais) com uma boa gestão de energia. Se usares ar condicionado, daikin é uma boa opção, liga com OH (e creio que com HA). Estufas e lareiras de pellets tens por exemplo a Ecoforest, tanto OH como HA suportam os modelos com wifi.

Se precisares de um sistema para fazer back-up dos PCs da casa e ainda armazenar fotos, filmes, etc. podes juntar um NAS a tudo isto (Plex para multimedia e Urbackup são os meus favoritos).

Para ser honesto sinto me um pouco perdido por onde começar. Queria começar por organizar a rede cá de casa, mas mesmo este tópico de vlans e novo para mim

Creio que já decidiste onde colocar os APs, com esta ferramenta da ubiquiti podes validar https://design.ui.com/projects

Mesmo que uses APs de outra marca terás uma ideia da cobertura.

Se optares por Ubiquiti (Dream machine e APs) gastas uma pipa de massa mas a implementação de vlans é feita de forma muito simples. Se $$$ são um problema, então o kit de ZyXel com openWRT (se bem que terás de aprender openWRT).

Num ambiente vlan as mensagens trocadas na rede levam um cabeçalho com o nº da vlan. Para os equipamentos que não sabem que estão numa vlan (como por exemplo os PC’s e equipamento IoT) o router (ou switch) coloca um tag com o número correcto. Os APs sabem que estão em vlan e associam cada nº de vlan a um deterrminado ssid. Ou seja, o conceito de vlan só existe dentro da rede, a grande maioria dos equipamentos ligados à rede desconhece que existem vlans. Cada vlan tem uma gama de IP’s diferente das outras, o router tem um serviço de DHCP para cada vlan de modo a poder gerir os endereços IP.

De um modo geral os equipamentos dentro de uma vlan não podem comunicar com outras vlan, mas existe uma coisa chamada firewall onde se podem definir regras de acesso entre vlans e/ou entre vlans e a internet.

Mas por exemplo como poderia fazer:

Uma vlan para mim (para desenvolvimento etc)

Uma vlan para Shelly’s etc sem acesso à internet

E uma vlan para servidor e home assistant

Não sei se vai ser confuso, mas vou pôr aqui as definições do meu AP que está com openWRT. Tenho 5 redes definidas

LAN é uma rede onde tenho os equipamentos de rede separados do resto. Hás-de repara que é a única que tem IP atribuído, que é por onde faço a gestão do AP.

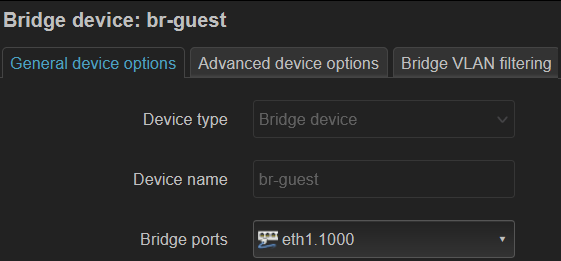

Este AP está ligado ao router por um cabo ethernet. Fisicamente o cabo está ligado a eth1 (corresponde a uma das portas físicas do AP), mas cada uma das redes acima tem uma definição de vlan. Por exemplo, a guest

Aqui se vê que tudo o que vier do router com o tag 1000 vai ser associado à rede guest. Para outras redes uso outros nº de tag.

No meu caso não criei um ssid para todas as vlan (não necessito, alguns equipamentos são ligados por cabo)

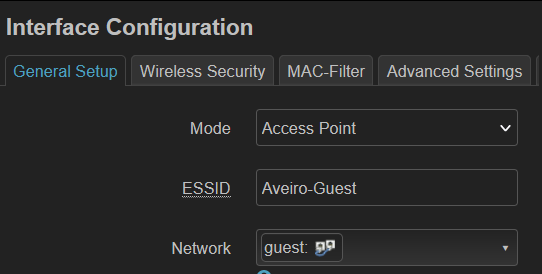

Por exemplo, no caso de Aveiro-Guest a definição é

Ou seja, a rede Aveiro-Guest está associada ao network guest, e este definido sobre o interface br-guest, o qual está associado à porta eth1 do AP usando 1000 como nº de vlan.

No router tenho esta definição de firewall

Além da firewall, no router também tenho de definir as gamas de IP para cada rede, aqui vão algumas dessa definições

Esse switch é um tp-link TL-SG108PE

Finalmente, aqui vai um diagrama das minhas ligações a esse switch

Copyright © 2017-. Todos os direitos reservados

CPHA.pt - info@cpha.pt